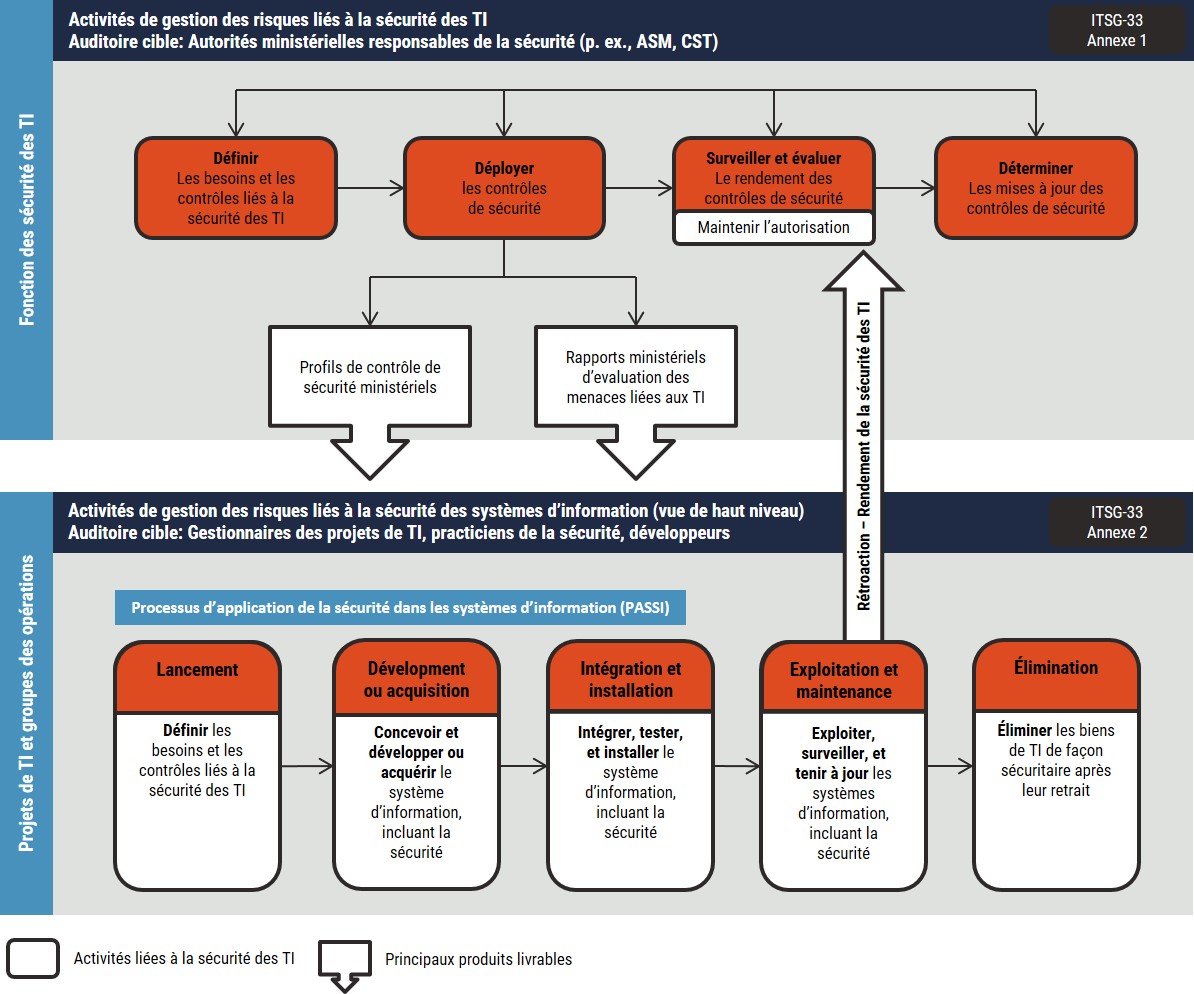

Algorithmes cryptographiques pour l'information NON CLASSIFIÉ, PROTÉGÉ A et PROTÉGÉ B - ITSP.40.111 - Centre canadien pour la cybersécurité

Audit des algorithmes d'apprentissage automatique : un livre blanc pour les auditeurs publics - INTOSAI Journal

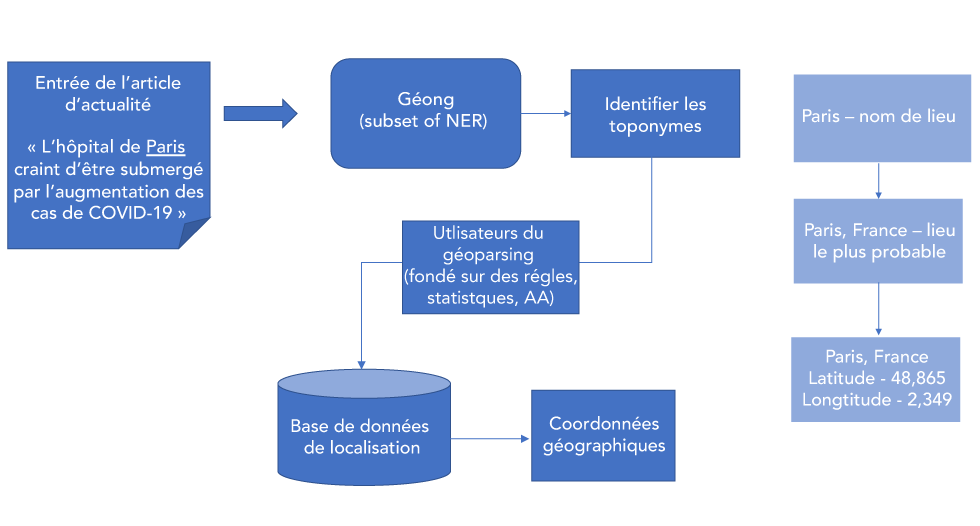

Application d'algorithmes de traitement du langage naturel pour extraire des informations d'articles de presse dans le cadre de la surveillance basée sur des événements, RMTC 46(6) - Canada.ca

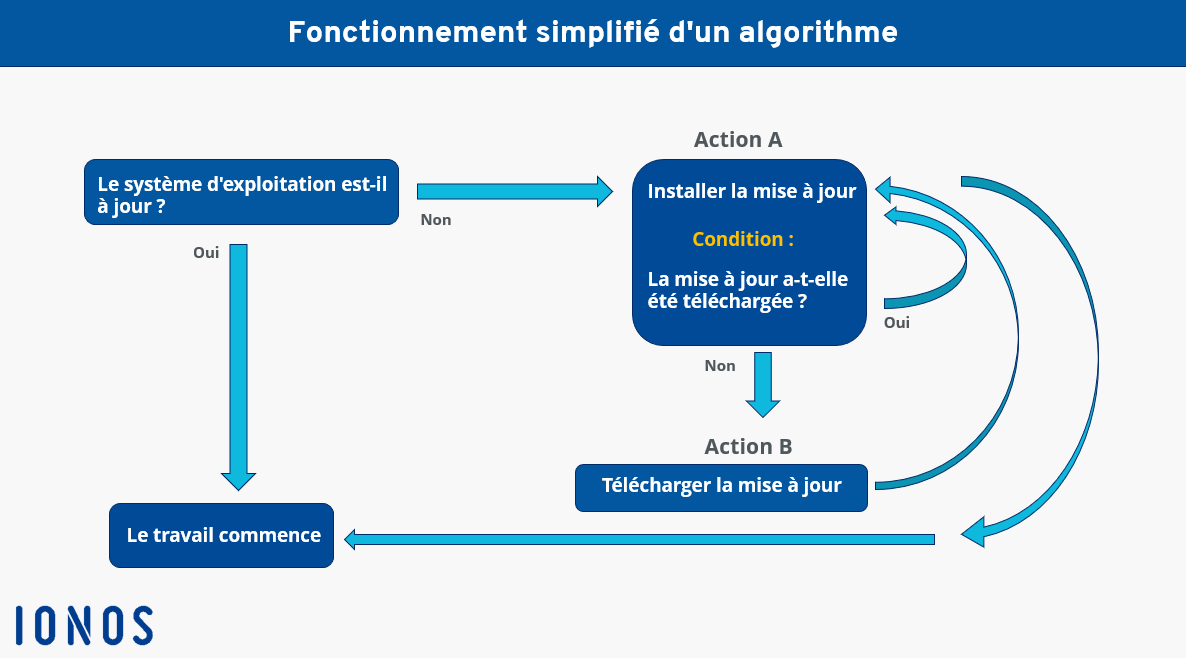

7 algorithmes à connaître en 2021 : fonctionnalités, différences, principes et applications | LeMagIT